Viren, Trojaner und insbesondere Ransomware sind mittlerweile Alltag im Bereich Cybercrime. Betroffene stellen eine Ransomware-Attacke meist durch das Vorfinden von verschlüsselten Dateien fest. Dabei erfolgt der Angriff bzw. die Verschlüsselung der Dateien nicht immer sofort nach der Ausbreitung des Trojaners.

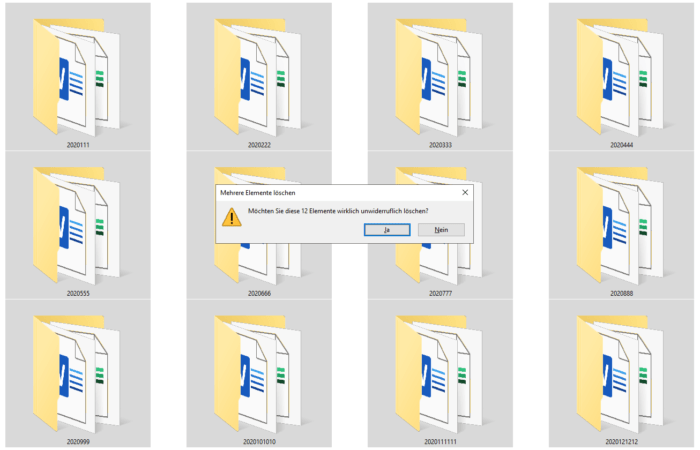

Manchmal erfolgt die eigentliche Encryption durch das Schadprogramm verzögert zu einem bestimmten Zeitpunkt. Bis dahin wird die virtuelle Infrastruktur analysiert um möglichst viele Ressourcen und Dateien zu verschlüsseln.

Sind Webserver von einer Cyberattacke betroffen, sind nicht nur die internen Netzwerke betroffen sondern auch der Außenauftritt (inkl. Shopsystem etc.).

- Eigenes Reinraumlabor & Ersatzteillager

- 95% Datenrettungsgarantie

- Qualitätssicherung nach ISO 9001:2015

- Diskretion & Datenschutz nach DSGVO

- Persönlicher Ansprechpartner

Die Datenrettung bzw. das Wiederherstellen der Datenstrukturen erfolgt sehr individuell. Wir können bei einem Angriff durch Kryptotrojaner keine pauschale Einschätzung zum Aufwand und zu den Möglichkeiten liefern.

Vielmehr geht es um die genaue Analyse des Systems und der Datenträger, auf dem der Angriff erfolgte. Durch ein Reverse Engineering des Cryptotrojaners gelingt uns in einigen Fällen der Zugriff auf den AES-Sitzungsschlüssel bzw. andere Zugänge, um den Datenbestand letztendlich wieder zu entschlüsseln.

Wir verfügen über Kryptografiespezialisten, die sich ausschließlich mit der Entschlüsselung von Dateien und dem Berechnen von Schlüsseln beschäftigen.

Funktionsweise von Ransomware

Zunächst erfolgt der initiale Eintritt der Schadsoftware in fast allen Fällen durch Endgeräte, also s.g. Devices. Das kann beispielsweise über eine infizierte E-Mail erfolgen. Diese E-Mail kann durchaus personalisiert auf die Branche, das Unternehmen oder auch auf einzelne Personen worden sein. Meist sind Anhänge, die ausführbaren Code enthalten der Beginn einer Ransomware Attacke.

Ablauf einer Datenverschlüsselung durch Kryptotrojaner

Aufbau einer sicheren Kommunikationssitzung

Über einen asymmetrischen RSA-Schlüssel (öffentlich) wird eine sichere Netzwerkverbindung zum Cybercrime-Server über das Internet aufgebaut. Durch die gesicherte Verbindung (ähnlich wie bei einer https// Webseite) ist die Kommunikation, die zwischen dem Opfer-System und dem Angreifer-Server erfolgt, nicht im Klartext analysierbar. Deshalb ist dieser Schritt auch nicht durch eine normale Firewall feststellbar.

Verschlüsselung des Opfer-Systems

Nach Aufbau der Kommunikationsverbindung wird ein weiterer öffentlicher RSA-Schlüssel vom Command and Control Server des Angreifers angefordert. Aus diesem Schlüssel wird durch die Schadsoftware ein so genannter Sitzungsschlüssel (256-Bit) generiert. Mit diesem Schlüssel erfolgt dann der Verschlüsselungsprozess der Dateien (der eigentliche Schaden für das Opfer) im 256-Bit AES Verfahren. Die Encryption erfolgt symmetrisch, das heißt schnell und effizient.

Sicherung des Erpressungsschlüssels

Nach Abschluss der Datenverschlüsselung erfolgt eine weitere Verschlüsselung, nämlich die des geheimen (lokalen) 256-Bit AES Schlüssels. Dieses Chiffrieren erfolgt wieder über den asymmetrischen öffentlichen Schlüssel (aus Punkt 1). Der "verschlüsselte Schlüssel" wird gemeinsam mit den verschlüsselten Dateien und Ordnern lokal gespeichert.

Der AES Sitzungsschlüssel (der wichtigste für den Anwender!) wird danach aus dem RAM gelöscht, damit möglichst keine Hinweise mehr auf die genaue Vorgehensweise vorhanden sind.

Entschlüsselung (theoretisch nach Zahlung des Lösegelds)

Um wieder an normal lesbare Dateien zu gelangen, ist eine Decryption mit dem AES Sitzungsschlüssel notwendig. Diesen Schlüssel kann der Erpresser durch seinen privaten Schlüssel (asymmetrisch) aus den zuvor auf dem Opfersystem gespeicherten Dateien entschlüsseln. Sobald der AES Sitzungsschlüssels vorliegt, ist eine Wiederherstellung möglich.

- Folgen Sie keinesfalls den direkten Anweisungen der Erpresser.

(Auch wenn teilweise sogar ein telefonischer Kontakt möglich ist, können Sie Zusagen im Vorfeld nicht prüfen. - Oft sind Bitcoin Adressen bereits verwaist, so dass Ihre Zahlung niemals ankommt. Bitcoin Zahlungen können technisch bedingt auch nicht rückgängig gemacht werden.

- Setzen Sie sich mit uns schnellstmöglich in Verbindung, damit wir das Dateisystem analysieren können.

- Zur Strafverfolgung empfehlen wir das Einschalten des Verfassungsschutzes. Dadurch können Sie eine Geheimhaltung sicherstellen, was beim Einsatz durch Polizei/LKA/Staatsanwaltschaft aufgrund der behördlichen Vorgehensweise nicht möglich ist.

- Im Sinne des Schutzes Ihrer Unternehmensinformationen sollten Sie unbedingt die Geheimhaltung vorher mit Ihrer juristischen Direktion abstimmen.

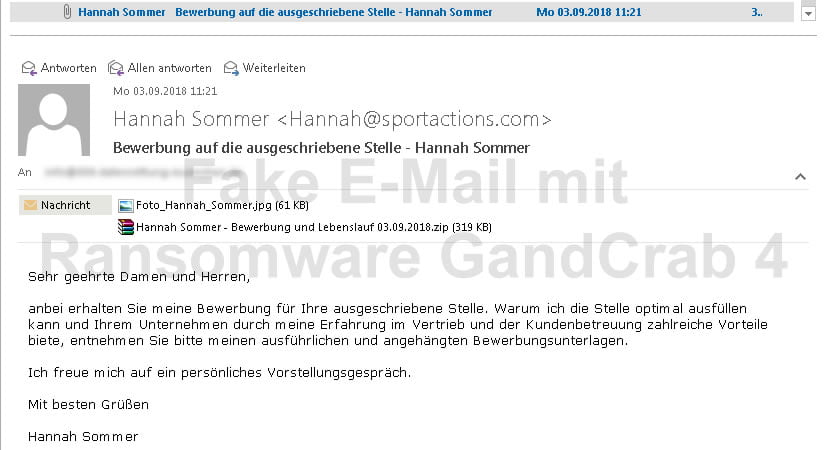

Update 09/2018: Ransomware GandCrab V4 häufig als getarnte Bewerber E-Mail im Umlauf.

Der als Bewerbermail getarnte Trojaner wird direkt an Personalabteilungen adressiert. Auf den ersten Blick könnte es durchaus unverdächtig sein, vor allem wenn Unternehmen wie in der aktuellen Personallage regelmäßig Stellenausschreibungen publizieren. Bewerber senden ihren Lebenslauf, Beurteilungen und Zeugnisse oft per E-Mail. Warum auch nicht, vor allem wenn das so platzsparend per Archivformat ZIP möglich ist. Umso heimtückischer ist es, wenn sich plötzlich in der ZIP Datei ein Virus befindet. Sollten Sie eine E-Mail mit einer Bewerbung und zwei Dateien im Anhang erhalten, seien Sie vorsichtig! Bei GandCrab handelt es sich um eine .exe Datei, die zunächst noch aktiv ausgeführt werden muss. Erst dann startet sich der VBS Downloader und installiert GandCrab auf dem Windows PC. Der Verschlüsselungsvorgang erfolgt allerdings im gesamten Netzwerk, welches über den PC erreichbar ist. Den verschlüsselten Dateien wird die Dateiendung ".krab" angehangen. Daran lässt sich schnell erkennen, ob es sich um den Cryptotrojaner GandCrab handelt.

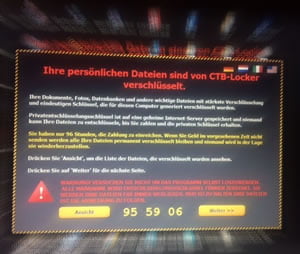

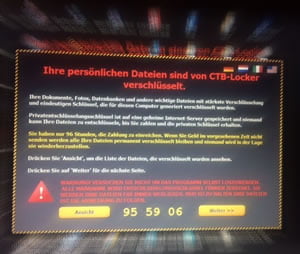

Digitale Schädlinge gibt es mittlerweile unzählige - die wirtschaftlichen Schäden durch befallene Computer sind enorm. Neben Spionage (Wirtschaftsspionage) und Datendiebstahl werden oft auch die Anwendungsdaten von infizierten Datenträgern und Laufwerken teilweise oder vollständig gelöscht oder zerstört. Besonders trickreich gehen so genannte Verschlüsselungstrojaner vor. Eine seit 2014 bekannte Version nennt sich "CTB Locker".

Die Infizierung erfolgt auf dem klassischen Weg, meist durch den Aufruf infizierter Webseiten. Nach dem Befall wird der Benutzer über ein Pop-up Fenster über den Befall und die damit einhergehende Encryption sämtlicher auf der Festplatte oder SSD befindlichen Dateien informiert. Im mehrstufigen "Assistenten" wird dann die Möglichkeit eröffnet, gegen Zahlung eines bestimmten Betrages (Lösegeldes) eine Entschlüsselung der Daten herbeizuführen.

Das Zahlungsmittel ist in der Regel die Cryptowährung BitCoin. Es werden zwischen 2 und 10 Bitcoins, in einigen Fällen jecoch höhere Werte verlangt. Die Zahlung hat jedoch angeblich innerhalb von 15-30 Minuten zu erfolgen, damit die einwandfreie Rückgabe der Daten ermöglicht wird. Der CTB-Locker, allgemein auch als "Ransomware Onion” bekannt, verwendet selbst verschlüsselte Verbindungen über das Tor-Netzwerk und so genannte Onion-Adressen, die eine Verfolgung durch Behörden erschweren. Bereits zuvor kursierten andere Crypto-Trojaner wie Cryptolocker und CryptoWall im Internet und sorgten bei den Betroffenen für fatale Schäden durch die Verschlüsselung der Daten.

Bekannte Ransomware - Ist eine Datenrettung möglich?

Eine generelle Aussage ist dazu schwer zu treffen. Bei der Ransomwareverschlüsselung hängt das zum Einen von der Art der Verschlüsselungstechnologie ab und zum Anderen von der Programmierung des Schädlings. Wir haben eine Liste aufgestellt von weiteren uns bekannten Viren / Trojanern / Ransomware und erfolgter Datenrettung.

- Zyka Ransomware (auch als CryptoCat, Crypto1CoinBlicker, Suppteam01@India.com ), Software kann gut versteckt werden aufgrund des kleinen Speicherbedarfs, meist über SPAM Mails verbreitet

- SamSam (asymmetrishce Encryption), zielt v.a. auf Server ab

- Defray ransomware (RSA-2048 Key, v.a. in UK und USA verbreitet)

- Indrik (oft durch E-Mail Anhang ausgelöst, unterschiedliche Lösegeldforderungen)

- KillDisk (v.a. auf Industrie und öffentliche Einrichtungen ausgerichtet)

- SnakeLocker (weitestgehend in Deutschland und Europa, Dateiendungen .schlange bzw. .tgif sind typisch, greift auf lokale Netzlaufwerke, externe Datenträger usw. zu

- Cry-Locker (v.a. über Mailanhänge verbreitet, Social Hacking!, gute Prozesstarnung weshalb der Schädling oft unbemerkt bleibt)

- CerberTear (basiert auf Cerber, meist durch Mails versendet, in Makros von Office Dokumenten wie Powerpoint Präsentationen integriert)

- Venis Ransomware (offiziell im Darknet vertrieben, kann muss aber nicht verschlüsseln, durch regelmäßige Serverkommunikation könnten Updates nachgeladen werden und eine Datenverschlüsselung erwirken)

- Locky Trojaner (z.B. auch Derivate mit .aesir-Dateiendung, Verbreitung meist über Spam)

- Mischa Ransomware (verschlüsselte Dateien mit den Endungen .cRh8, .3P7m, .aRpt, .eQTz, .3RNu sind typisch)

- Crysis (auch verschiedene Verwandte Trojaner wie AiraCrop, gern in Makros versteckt)

- TeslaCrypt (auch oft als CryptoLocker-v3 bezeichnet, hat mit der "originalen" Version nichts gemeinsam, Dateiendungen .ecc, .vvv, .ccc sind auffällig)

- Winnix Cryptor (oft durch SPAM Nachrichten verbreitet, hohe Forderung von 4 Bitcoins typisch)

- Turkish Ransomware (auch als Scarab bekannt, Anweisungen auf dem infizierten PC werden in Türkischer Sprache dargestellt)

- Gryphon (über SPAM verteilt, oft in Wordmakros)

- Pickles (als "Trump Locker Ransomware" dargestellt, basiert auf VenusLocker)

vollständiger Überblick über Ransomware Typen (mit Angabe der Dateiendungen nach Verschlüsselung)

- $ ucyLocker .WINDOWS .CryptoHasYou. .enc

- 10001 .010001

- 05250lock .random(5)

- 0kilobypt

- 0XXX .0xxx

- 1337-Locker

- 16x .16x

- 20dfs . 20dfs

- 24H .24H

- 32aa .32aa

- 3nCRY .3nCRY

- 4rw5w .4rwcry4w

- 54bb47h .54bb47h

- 5ss5c . 5ss5c .5ss5c

- 68-Random-HEX

- 777 .777

- 7ev3n .R4A .R5A

- 7ev3n-HONE$T .R5A

- 7even Security

- 7h9r .7h9r

- 7zipper .7zipper

- 8lock8 .8lock8

- AAC .aac

- Admin Locker .1admin .2admin .3admin .admin1 .admin2 .admin3

- AESMewLocker AESMew .locked

- AES_NI .aes_ni .aes256 .aes_ni_0day

- Afrodita

- AiraCrop ._AiraCropEncrypted

- Ako .

- Al-Namrood .unavailable

- .disappeared

- Alcatraz Locker .Alcatraz

- Alfa .bin

- Alma

- Alpha .encrypt

- Alphabet

- AlphaBetaCrypt .CRYPT

- AMBA .amba .R5A

- Amnesia .amnesia .CRYPTBOSS .01 .02

- Amogus .amogus

- AnDROid .android

- Anep

- Angela Merkel .angelamerkel

- AngleWare .AngleWare

- Angry Duck .adk

- Anime .anime

- Annabelle .ANNABELLE

- Anony

- Anti-DDos .f*cked

- Anubis .coded

- Apis .apis

- Apocalypse .encrypted .SecureCrypted .FuckYourDat

- ApocalypseVM .encrypted .locked .FuckYourData .Encryptedfile .SecureCrypted

- ArisLocker .aris

- ASN1

- AsupQue

- AtomSilo .ATOMSILO

- Aura

- Aurora .aurora .animus .ONI .Nano .cryptoid .peekaboo .isolated .infected .locked .veracrypt .masked .crypton .coronolock .bukyak .serpom .systems32x

- AutoIt

- AutoLocky .locky .locked

- Avaddon

- Avast .avast

- AvosLocker .avos

- Aw3s0m3Sc0t7 .enc

- AzzEncrypt

- Babaxed .babaxed

- Babuk .NIST_K571 .babyk .doydo .blastoise .chernobyl .cyber .kings .ljubi

- BadBlock

- BadEncript .bript

- BaksoCrypt .adr

- Bam-2021 .bam!

- Bandarchor

- Banks1 .banks1

- BarRax .BarRax

- Bart .bart.zip

- BB .encryptedbyBB

- BeijingCrypt .beijing

- BigBobRoss .encryptedALL .djvu .obfuscated .cheetah

- BitCryptor .clf

- BitKangaroo .bitkangaroo

- BitPyLock .bitpy

- BitStak .bitstak

- BlackByte .blackbyte

- BlackClaw .apocalypse

- BlackKingdom .DEMON

- BlackShades Crypter .Silent

- Blaze .blaze

- Blocatto .blocatto

- Blocky .locked

- BlueCheeser .himr

- BlueEagle .MaxSteel.Saher Blue Eagle

- Bluerose

- Booyah .bitstak

- Brazilian .lock

- Brazilian Globe

- Brick .brick

- BrLock .lock

- Browlock .lock

- BTCWare .btcware .cryptobyte .cryptowin .theva .onyon

- Bucbi .lock

- BUG .bug

- BuyUnlockCode

- BWall .bwall .bw

- ByteDefender

- C0hen Locker .c0hen

- Calvo .[seamoon@criptext.com].CALVO

- Central Security Treatment Organization .cry

- Cerber 1 .cerber

- Cerber 2 .cerber2

- Cerber 3 .cerber3

- CerberTear

- Charmant .charmant

- CheckMail7 .checkmail7@protonmail.com

- Chernobyl .chernobyl

- Chernolocker .CHERNOLOCKER .djvu .obfuscated .cheetah ChiChi .chichi

- Chimera .crypt

- CHIP .CHIP .DALE

- ChupaCabra .ChupaCabra

- Cincoo _enc

- Click Me Game

- Clock

- CloudSword

- CNHelp .cnh

- Cockblocker .hannah

- Coffee .coffee

- CoinVault .clf

- Coms .[golbnaty@aol.com].coms

- Coom .coom

- Coverton .coverton .enigma .czvxce

- CovidLocker .covid .inprocess

- Creeper .rag2hdst .creeper .cripper

- Cring Hand .cring .vjiszy1lo .jpghosts .phantom .VnBeHa99y .pay4it .locked .sg-Geister .just4money

- Crptxxx .crptxxx

- Cryaki .{CRYPTENDBLACKDC}

- Crybola

- CryCryptor .enc

- CryDroid .enc

- CryFile .criptiko .criptoko .criptokod .cripttt .aga

- CryLocker .cry

- CrypBoss .crypt

- CrypMIC

- Crypt32

- Crypt38 .crypt38

- Crypt888 Lock.

- CryptConsole

- Crypter

- CryptFIle2 .CRYPTOSHIELD .rdmk .lesli .scl .code .rmd .rscl

- CryptInfinite .crinf

- Crypto Ransomeware

- CryptoBit .crinf

- CryptoBlock

- CryptoDarkRubix .CryptoDarkRubix

- CryptoDefense .crinf

- CryptoDevil .devil

- CryptoFinancial

- CryptoFortress

- CryptoGraphic Locker

- CryptoHasYou .enc

- CryptoHauler .Dark

- CryptoHost

- CryptoJoker

- CryptoLocker

- CryptoLocker 1.0.0

- CryptoLocker 5.1

- CryptoLuck / YafunnLocker .[victim_id]_luck

- CryptoMix

- CryptON .id-locked .id-_locked_by_krec .id-_locked_by_perfect .id-_x3m .id-_r9oj .id-_garryweber@protonmail.ch .id-_steaveiwalker@india.com .id-julia.crown@india.com .id-tom.cruz@india.com .id-CarlosBoltehero@india.com .id-maria.lopez1@india.com

- CryptoPatronum .enc

- CryptoPy .crypto

- Cryptorium .ENC

- CryptoRoger

- CryptoShadow .doomed

- CryptoShield .CRYPTOSHIELD .rdmk .lesli .scl .code .rmd .rscl .MOLE

- CryptoShocker

- CryptoTor Locker2115

- CryptoTrooper

- CryptoWall 1

- CryptoWall 2

- CryptoWall 3

- CryptoWall 4

- CryptoWire

- CryptXXX .crypt

- CryptXXX 2.0 .crypt

- CryptXXX 3.0 .crypt .cryp1 .crypz .cryptz

- CryptXXX 3.1 .cryp1

- CryPy .cry

- CrySiS .crysis .crypt .xtbl

- CTB-Faker

- CTB-Locker .ctbl

- CTB-Locker WEB

- Cuba .cuba

- Cute .已加密 .encrypted

- CuteKitty

- Cyber SpLiTTer Vbs

- CyberThanos .locked

- Cyborg .petra .EncryptedcFilePaycToGetBack .Cyborg1 .LockIt

- Cyrat .CYRAT

- D3adCrypt . d3ad

- Damage .damage

- Darkside [victim's_ID].[filetype]

- Deadbolt .deadbolt

- Deadly for a Good Purpose

- DearCry .CRYPT

- Death Bitches .locked

- DeathHiddenTear .enc

- DecYourData

- DEDCryptor .ded

- Demo .encrypted

- Depsex .Locked-by-Mafia

- DeriaLock .deria

- DetoxCrypto

- Devos .devos .devoscpu

- DE_Ransom .fs_invade

- Dharma .dharma .oral .urs

- wallet .zzzzz .adobe .c0v

- Diavol .lock64

- DirtyDecrypt

- Disco

- DMALocker

- DMALocker 3.0

- DNRansomware .fucked

- DogeCrypt .DogeCrypt

- Doitman

- Domino .domino

- Donald Trump .ENCRYPTED

- DonnaRenniCrypt .crypt

- DoNotChange .id-7ES642406.cry .Do_not_change_the_filename

- Doyuk .doyuk2

- Dreamon .dreamon

- DRV .lasan

- DualShot .dsec

- Ducky .ducky

- DummyLocker .dCrypt

- Dusk .Dusk

- DXXD .dxxd

- DynA-Crypt .crypt

- EdgeLocker .edgel

- EduCrypt .isis .locked

- Egregor .[random]

- EiTest .crypted

- Ekati .encrypt .encrypted

- El-Polocker .ha3

- Encoder.xxxx

- Encrp .encrp .soli

- EncrypTile

- encryptoJJS .enc

- Enigma .enigma

- Enjey

- EnkripsiPC .fucked

- Epically

- Erebus

- Erica .random{4}

- Everbe .insane .DUESCRYPT .deuscrypt .Tornado .twist .everbe .embrace .pain .volcano

- Evil .file0locked .evillock

- EvilNominatus -Locked

- Exorcist .[random]

- Exotic .exotic

- EyeCry

- EyLamo

- Eyrv .eyrv

- EZDZ .EZDZ .help .chch

- Fabiansomware .encrypted

- FabSysCrypto

- Fadesoft

- Fairware

- Fakben .locked

- Fake CryptoLocker .cryptolocker

- FakeGlobe aka GlobeImposter .crypt

- Fantom .fantom .comrade

- Far-Attack .farattack

- FCT .adv

- FenixLocker .FenixIloveyou!!

- FILE FROZR

- FileEngineering .encrypted

- FileLocker .ENCR

- FindNoteFile .findnotefile

- FindZip .crypt

- FireCrypt .firecrypt

- Flyper .locked

- Fonco

- FortuneCookie

- Free-Freedom .madebyadam

- FSociety .fs0ciety .dll

- Fury

- GAmmA

- GandCrab .GDCB .CRAB .KRAB .%RandomLetters%

- Geminis3 .geminis3

- Geneve

- GetCrypt

- GetYourFilesBack

- GhostCrypt .Z81928819

- GhostTEncryptor .locked

- Gibberish .anenerbex .Velar .esexz

- Gingerbread

- Globe v1 .purge

- Globe v2 .lovewindows .openforyou@india.com

- Globe v3 .[random].blt .[random].encrypted .[random].raid10 .[mia.kokers@aol.com .[random].globe .unlockvt@india.com .rescuers@india.com.3392cYAn548QZeUf .lock .locked .decrypt2017 .hnumkhotep

- GNL Locker .locked

- GOG .L0CKED

- GoGoogle .google .xraw .trix .go

- Gomasom .crypt

- GoNNaCry .GoNNaCry

- Goopic

- Gopher

- Gremit .rnsmwr

- Guster .locked

- Hacked .encrypted .payrmts .locked .Locked

- Hakbit

- HappyDayzz

- Harasom

- HarpoonLocker .locked

- HDDCryptor

- HDLocker _HD

- HE-HELP ._HE ._HE._LP

- Heimdall

- Help_dcfile .XXX

- Herbst .herbst

- Hermes

- Hfgd .hfgd

- Hi Buddy! .cry

- HiddenTear .locked .34xxx .bloccato .BUGSECCCC .Hollycrypt .lock .saeid .unlockit .razy .mecpt .monstro .lok .암호화됨 .8lock8 .fucked .flyper .kratos .drypted .CAZZO .doomed

- HimalayA * no data *.

- HimalayaA *no data*

- Hitler

- HKCrypt .hacked

- HolyCrypt

- Homemade .henry217

- HowAreYou .howareyou

- HTCryptor

- Hucky .locky

- HydraCrypt

- IceFire .iFire

- IFN643

- iLock

- iLockLight .crime

- Immuni .fuckunicornhtrhrtjrjy

- ImS00rry

- Imshifau .imshifau

- InsaneCrypt .[everbe@airmail.cc] .everbe .embrace .pain

- International Police Association %Temp%-random-.bmp

- IQ .IQ_IQ .IQ1 .IQ0001

- iRansom .Locked

- Jack.Pot

- JagerDecryptor !ENC

- Janelle .aes .aes.JANELLE

- JapanLocker

- JavaLocker .javalocker

- JCrypt .jcrypt .locked .daddycrypt .omero .ncovid

- Jeiphoos

- Jhon Woddy .killedXXX

- Jigsaw .kkk .btc .gws .J .encrypted .porno .payransom .pornoransom .epic .xyz .encrypted .payb .payb .pays .payms .paymds .paymts .payrms .payrmts .paymrts .paybtcs .fun .hush .uk-dealer@sigaint.org .fucked

- Job Crypter .locked .css

- JohnyCryptor

- Joker .joker

- Jormungand .glock

- Juicy Lemon .id-{number}_maestro@pizzacrypts.info

- Kaandsona .kencf

- KalajaTomorr

- Kangaroo .crypted_file

- Karen .karen

- Karma .karma

- Karmen .grt

- Kasiski .[KASISKI]

- KawaiiLocker

- KeRanger .encrypted

- KeyBTC keybtc@inbox_com

- KEYHolder

- KhalsaCrypt .sarbloh

- Khonsari .khonsari

- KillDisk

- KillerLocker .rip

- KimcilWare .kimcilware .locked

- Kirk .Kirked

- KokoKrypt .kokolocker

- Koolova

- Korean .암호화됨

- Kostya .kostya

- Kozy.Jozy .31392E30362E32303136_[ID-KEY]_LSBJ1

- Kraken .kraken

- KratosCrypt .kratos

- KRider .kr3

- KryptoLocker

- Kurator .CURATOR .ever101 .keversen .inprocess

- LambdaLocker .lambda_l0cked .MyChemicalRomance4EVER

- LandSlide .LANDSLIDE

- LanRan

- LeChiffre .LeChiffre

- Legion .23-06-2016-20-27-23$f_tactics@aol.com$.legion

- .$centurion_legion@aol.com$.cbf

- Lick .Licked

- Light

- Linux.Encoder

- LK Encryption

- LLTP Locker .ENCRYPTED_BY_LLTP

- .ENCRYPTED_BY_LLTPp

- Lock93 .lock93

- Lockbit .lockbit

- LockCrypt .lock

- Locked-In

- Locker

- LockerAdmin .$$$

- LockFile .lockfile

- LockLock .locklock

- Locky .locky .zepto

- LokiLocker .Loki

- Lomix

- Lortok .crime

- LowLevel04 oor.

- Lucy .Lucy

- LV

- M4N1F3STO

- Mabouia

- MacAndChess

- Magic .magic

- Makop .makop .CARLOS .Shootlock .shootlock2 .Origami .tomas .zbw .feueree .zes .Versteckt .captcha .fair

- MaktubLocker DECRYPT_INFO[extension pattern].html

- Mammon .[mammon0503@tutanota.com].mammon

- Marlboro .oops

- Mars .mars

- MarsJoke .a19 .ap19

- MasterBuster

- Matrix

- Maze .[random4-7] .rC0syGH .DL1fZE .LKc07P .FBrRDWC .t6brFnQ .0HOgD .MJNW

- McBurglar .mcburglar

- Meister

- Memento

- Mermaid .Deniz_Kızı

- Merry X-Mas! .PEGS1 .MRCR1 .RARE1 .MERRY .RMCM1

- Meteoritan

- Mew767 .mew767

- MIRCOP Lock.

- MireWare .fucked .fuck

- Mischa .3P7m .arpT .eQTz .3RNu

- MM Locker .locked

- Mmuz .mmuz

- Mobef .KEYZ .KEYH0LES

- Mole .mole .mole02

- MonaLisa .Fass .nekochan

- Monkey .m0nk3y

- Monument

- MOTD .enc

- Motocos .mo2

- MRAC .MRAC

- MSN CryptoLocker

- MuchLove .encrypted

- MZP

- N-Splitter .кибер разветвитель

- n1n1n1

- N3TW0RM .n3tw0rm

- Nagini

- NanoLocker ATTENTION.RTF

- Nefilim .BENTLEY .NEFILIM

- Nemucod .crypted

- Netix

- New Zeoticus 2.0 .pandora [random_string].outsourse@tutanota.com.2020END

- Nhtnwcuf

- NightSky .nightsky

- Nitro .givemenitro

- NMoreira .maktub .__AiraCropEncrypted! .aac

- Nodera .encrypted

- NOKOYAWA .NOKOYAWA

- Nomikon

- NoobCrypt

- NotRansom .NRCL

- NoWay .noway

- Nuke .nuclear55

- Nullbyte _nullbyte

- Ocelot

- ODCODC .odcodc

- Offline ransomware .cbf

- OhNo-FakePDF .[random]

- OMG! Ransomware .LOL! .OMG!

- Onyx

- Operation Global III

- Owl dummy_file.encrypted

- OzozaLocker .Locked

- PadCrypt .padcrypt

- Padlock Screenlocker

- Panther .panther

- Paradise .paradise2ksys19 .p3rf0rm4 .FC .CORP .STUB

- Pashka .pashka

- PassLock .encrypted

- Patcher .crypt

- PayDay .sexy

- PayDOS

- Paymen45 .encrypted .notron

- PayOrGrief

- Paysafecard Generator 2016 .cry_

- PClock

- PetrWrap

- Petya

- PewPew .abkir .artemis .optimus .lama

- Phantom .phantom

- Philadelphia .locked

- Phobos .phobos

- Phoenix .R.i.P

- Pickles .EnCrYpTeD

- PizzaCrypts .id-[victim_id]-maestro@pizzacrypts.info

- Pojie .52pojie .itunes

- PokemonGO .locked

- Polaris

- Polyglot

- PonyFinal .enc

- Popcorn Time .filock

- Potato .potato

- Povlsomware .rtcrypted

- PowerWare

- PowerWorm

- Princess Locker

- PRISM

- Problem .problem

- Project34

- ProposalCrypt .crypted

- Ps2exe

- Putinwillburninhell .putinwillburninhell

- PyCipher .CRYPT

- PyL33T .d4nk

- Pylocky RANSOM_PYLOCKY.A

- Quantum .quantum

- R980 .crypt

- RAA encryptor .locked

- Rabion

- Radamant .RDM .RRK .RAD .RADAMANT

- Raf .Raf

- Ragnar Locker .ragnar

- Ragnarok .ragnarok_cry .ragnarok .rgnk .odin

- Rakhni .locked .kraken .darkness .nochance .oshit .oplata@qq_com .relock@qq_com .crypto .helpdecrypt@ukr.net .pizda@qq_com .dyatel@qq_com _ryp .nalog@qq_com .chifrator@qq_com .gruzin@qq_com .troyancoder@qq_com .encrypted .cry .AES256 .enc .hb15

- Ramsomeer

- Random30 .Random

- Ranger3X .Ranger3X

- Ranion

- Rannoh

- RanRan .zXz

- Ransoc

- Ransom32

- Ransomwared .ransomwared

- Recon .Recon

- Rector .vscrypt .infected .bloc .korrektor

- RedRoman .REDROMAN

- RedRum .id-.[].redrum

- RegretLocker .mouse

- RemindMe .remind

- Rentyr

- Rguy .rguy

- Rhino .rhino .parrot .coka

- RNS .rns

- Robux

- Rokku .rokku

- Rook .Rook .Tower

- RunSomeAware .graysuit .swagkarna

- Salma .salma

- Samas-Samsam .encryptedAES .encryptedRSA .encedRSA .justbtcwillhelpyou .btcbtcbtc .btc-help-you .only-we_can-help_you .iwanthelpuuu

- Sanction .sanction

- Sanctions .wallet

- Sardoninir .enc

- Satan .stn

- Satana Sarah_G@ausi.com___

- SatanCryptor .satan .M0rphine .session

- SayLess .saylessrsnm

- ScammerLocker

- Scraper

- SecurityAgent .saved

- Sekhmet .cSlFg .RXfbY .jHXeqt .DtiM .wlxVM

- SerbRansom .velikasrbija

- Serpent .serpent

- Serpico

- Sfile .sfile2 .sfile3

- Shade (Troldesh) xtbl

- ytbl

- breaking_bad

- heisenberg

- better_call_saul

- los_pollos

- da_vinci_code

- magic_software_syndicate

- windows10

- windows8

- no_more_ransom

- tyson

- crypted000007

- crypted000078

- rsa3072

- decrypt_it

- dexter

- miami_california.

- Shark .locked

- ShellLocker .L0cked

- ShinoLocker .shino

- Shujin

- Silvertor .silvertor

- Simple_Encoder .~

- SkidLocker / Pompous .locked

- SkyName

- SlankCryptor .slank

- Smash!

- Smaug

- Smrss32 .encrypted

- Snake-Ekans

- SNSLocker .RSNSlocked .RSplited

- Sojusz .sojusz

- Somik1 .somik1 .arnoldmichel2 @ tutanota.com

- SpartCrypt

- Spider .Spider

- SplinterJoke .SplinterJoke

- Spora [Infection-ID].HTML

- Sport .sport

- Stampado .locked

- STOP Djvu .pcqq .igvm

- Strictor .locked

- Striked Ransomware .Andrey.gorlachev@aol.com .nukem@mortalkombat.top .rap@mortalkombat.top .m.pirat@aol.com .duk@mortalkombat.top .jekabro@mortalkombat.top .bitcoin@mortalkombat.top

- Strip4you .strip4you

- Such_Crypt .mwahahah

- Surprise .surprise .tzu

- Surtr .SURT

- Survey

- SynAck

- SynoLocker

- SZFLocker .szf

- TaRRaK .TaRRaK

- TeamXrat .___xratteamLucked

- TechandStrat .crypted

- TeleCrypt .xcri

- TeslaCrypt 3.0+ .micro .xxx .ttt .mp3

- TeslaCrypt0+ .vvv .ecc .exx .ezz .abc .aaa .zzz .xyz

- Thanatos .THANATOS

- Thanksgiving

- TheCursedMurderer .aes

- TheWarehouse

- Threat Finder

- TimeTime .timetime

- Tongda

- TorrentLocker .Encrypted .enc

- Tortoise .TORTOISE

- TowerWeb

- Toxcrypt .toxcrypt

- Trap .trap

- Troldesh .better_call_saul .xtbl .da_vinci_code .windows10

- TrueCrypter .enc

- Trump Locker .TheTrumpLockerf .TheTrumpLockerfp

- Turkish .sifreli

- Turkish (Fake CTB-Locker) .encrypted

- Turkish Ransom .locked

- TurkStatik .ciphered

- UDLA .udla

- Uigd .uigd

- UltraLocker

- UmbreCrypt .umbrecrypt

- UnblockUPC

- Ungluk .H3LL .0x0 .1999

- Unibovwood no data

- Unlock26 .locked-[XXX]

- Unlock92 .CRRRT .CCCRRRPPP

- UnluckyWare .unwa .485 .505 .HACKED

- Vaggen .VAGGEN

- Vanguard

- VapeLauncher

- VaultCrypt .vault .xort .trun

- VBRANSOM 7 .VBRANSOM

- Venis

- Venom .Venom

- VenusLocker .Venusf .Venusp

- VietnamPav .encrypted

- Virlock

- Virus-Encoder .CrySiS .xtbl

- Vlff .vlff

- Vortex .aes

- vxLock .vxLock

- Wana-XD .XD-99

- WannaBitcoin .wannabitcoin

- WannaCry .wcry .wncry .WNCRY .WCRY

- WannerCry encry

- WaspLocker .0.gesperrt .gesperrt

- WhisperGate

- White Rabbit .scrypt

- WhiteBlackCrypt .encrpt3d

- WildFire Locker .wflx

- Winnix Cryptor .wnx

- WinTenZZ .wintenzz

- XCrypt

- XD Locker .XL

- XData .~xdata~

- Xorist .EnCiPhErEd .73i87A .p5tkjw .PoAr2w .fileiscryptedhard .0JELvV .6FKR8d .UslJ6m .n1wLp0 .5vypSa

- XRTN .xrtn

- xSpace .xSpace

- XYZconfig .xyz

- XYZWare

- You Have Been Hacked!!! .Locked

- YourRansom .yourransom

- Zcrypt .zcrypt

- Zeon .zeon

- Zeon .zeon

- Zeoticus .zeoticus .pandora

- Zeta .CRYPTOSHIELD .rdmk .lesli .scl .code .rmd .rscl

- Zimbra .crypto

- ZinoCrypt .ZINO

- Zlader / Russian .vault

- Zorab .ZRB

- Zorro .zorro

- zScreenLocker

- Zyka .locked

- Zyklon .zyklon

Quelle: www.bleib-virenfrei.de

Welche Datenträger sind von Infektion betroffen?

Die (ungewollte) Verschlüsselung erfolgt bei Virenbefall auf allen verfügbaren Datenträgern, unter anderem von:

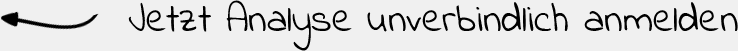

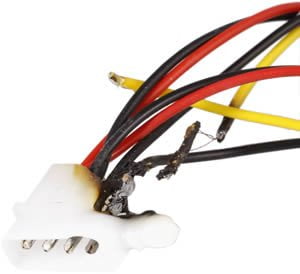

- Festplatten (auch Datenrettung nach Reparatur der HDD/ bei mechanischem Defekt + verschlüsselten Daten)

- RAID System

- NAS/ Netzwerkspeicher

- Server

- SSD / andere Flash-Speicher

Welche Daten werden vom Virus meist verschlüsselt?

Durch den Befall von Encryption-Schädlingen werden je nach Art unterschiedliche Datentypen verschlüsselt. Typisch sind vor allem folgende Bereiche:

- einzelne Dateien

- Auswahl bestimmter Dateitypen (z.B. alle jpg Bilddateien bzw. aufgrund des Dateityps vermeintlich wichtige Dateien)

- bestimmte Ordner / Verzeichnisse (z.B. Eigene Dateien des Benutzers)

- vollständiges Laufwerk (Volume/ Partition)

Häufige Fragen und Antworten

Gibt es Chancen zur Wiederherstellung von Daten, die durch Trojaner beschädigt oder verschlüsselt wurden?

Ja und Nein. Für die Wiederherstellung ist es entscheidend, welche Art von Trojaner den Schaden verursacht hat und in welcher Weise die Daten verschlüsselt wurden. Der Datenretter sollte sehr erfahren und mit modernen Verschlüsselungsalgorithmen und deren Aufbau vertraut sein.

Wie lange dauert eine Datenentschlüsselung und Datenrettungen von durch Krypto-Trojaner verschlüsselten Daten?

Das Entschlüsseln von Daten und das Retten der Dateien ist ein sehr aufwändiges und spezifisches Verfahren. Die Dauer zur Datenwiederherstellung ist meist nicht direkt feststellbar, hängt von vielen Faktoren ab und kann unter Umständen (v.a. im Fall von sicheren Verschlüsselungsverfahren) über mehrere Wochen dauern. In einigen Fällen ist es nicht möglich, die Dateien wiederherzustellen.

Sollten Sie von einem Datenretter eine feste Lieferzusage erhalten, handelt es sich vermutlich nicht um ein realistisches Angebot, da jeder Kryptografie-Experte genau weiß, dass je nach Algorithmus eine Wiederherstellung sehr zeit- und ressourcenaufwändig sein kann.

Wie kann ich mein Firmennetzwerk gegen Ransomware schützen?

Cyberkriminelle gehen zunächst standardisiert vor und suchen typische Schwachstellen. Es gibt nur einen Ausweg, der Bedrohung oder Gefahr einem Erpresser ausgeliefert zu sein: Effektive Maßnahmen zur Verbesserung der IT-Sicherheit, um Nutzer, Rechner und das Dateisystem versuchen zu schützen. Dazu gehören ein Ransomware-sicheres Backup, Awareness-Schulungen für Mitarbeiter und Anwender und regelmäßige Schwachstellenanalysen.

Durch diese einfachen Tipps können Fehler, die zur Bedrohung führen können, vermieden werden.

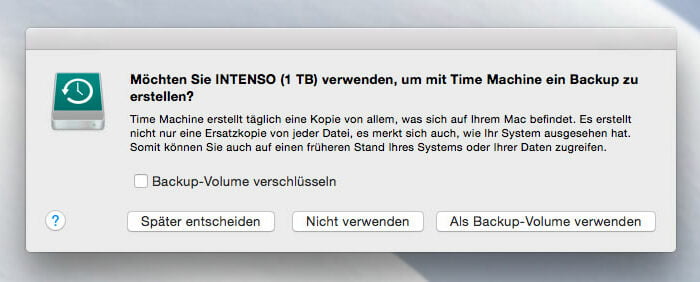

Kann man die Verschlüsselung von Backups durch Ransomware verhindern?

Die großen Softwarehersteller für Backup Programme haben längst auf Malware Bedrohungen reagiert. Um einen Ausfall zu verhindern, muss die Verbindung zu den Speichermedien des Datensicherungsspeichers getrennt sein. Über den Nutzer im Betriebssystem darf kein Zugriff möglich sein. Zusätzlich zu File-basierten Datensicherungen sollten auch systemseitige Snapshots als zusätzliche Backups erfolgen.

Bei Cloud-Speicher wie z.B. Onedrive von Microsoft ist eine Systemwiederherstellung jederzeit möglich.

Ist es ratsam, eine Lösegeldzahlung zu leisten?

Die Entwickler von Ransomware versuchen sicherzustellen, dass Dateien nicht ohne weiteres wiederherzustellen sind. Der Recovery-Prozess ist aufwändig und es gibt nur wenige Dienste, die über ausreichendes Wissen verfügen, Schwachstellen im Schadcode zu ermitteln.

Ob auf eine Lösegeldforderung eingegangen werden sollte oder nicht ist schwer zu sagen. Durch den massiven Druck, der bei einem Ausfall der Informationstechnik auf dem Unternehmen lastet ist die Motivation hoch, das Geld zu zahlen um dann ein Programm mit Code zur Entschlüsselung und Systemwiederherstellung zu erhalten. Uns sind auch Szenarien bekannt, bei denen trotz der Zahlung keine vollständige Entschlüsselung oder Kopie der Dateien erfolgte. Außerdem besteht immer die Möglichkeit, dass erneute Versuche zur Erpressung folgen.

Wie kann ich mich als Privatnutzer vor Viren, Trojanern oder Ransomware schützen?

Unabhängig, ob Laptop, externe Festplatte oder PC, es gibt keinen perfekten Schutz für Windows-Systeme. Doch um den hohen finanziellen Schaden nach dem Befall durch Viren, Trojaner oder Würmer zu umgehen, lohnt es sich, alle Programme und Betriebssysteme auf dem aktuellsten Stand zu halten. Zwielichtige Quellen für Software und andere Daten sind ein zusätzliches Einfallstor. Tritt trotzdem einmal der Ernstfall ein, nutzen Sie den Service von Experten. Diese rekonstruieren zerstörte Datenbanken, retten Dateien und Ordner oder suchen mit eigens entwickelten Werkzeugen nach längst gelöschten Daten.

Express-Datenrettung

In dringenden Fällen ermöglichen wir schnelle Hilfe durch unseren Express-Service. Das bedeutet, dass wir den betroffenen Computer oder Datenträger noch am gleichen Tag bei Ihnen abholen und eine Diagnose durchführen. Nachdem feststeht, welcher Schaden vorliegt, erhalten Sie umgehend ein Angebot zur Datenrettung der Firmendaten. Nach der Freigabe der Kosten setzen wir die Arbeit unmittelbar fort. Die Bearbeitung erfolgt dann durchgehend im 24h-Service auch am Wochenende oder an Feiertagen. Die Realisationszeit ist bei verschlüsselten Daten nicht immer exakt zu ermitteln. Bitte beachten Sie dazu den folgenden Absatz.

Fallstudie CTB Locker - Erfolgreiche Datenrettung

Nachdem wir eine virenverseuchte interne SSD aus einem Notebook eines Kunden erhielten, der einen Befall durch den Trojaner CTB Locker festgestellt hatte, führten wir zunächst eine Diagnose des Schadens innerhalb des Dateisystems durch. Schnell bestätigte sich der Verdacht und das Ausmaß des Schadens konnte ermittelt werden. In mehreren aufwändigen Verfahren wurde durch unsere Kryptographie Experten ein Workflow entwickelt, der die Wiederherstellung ermöglichte. Diese waren zuvor im Verfahren "Elliptic Curve Diffie–Hellman" (ECDHE) nahezu unwiderbringlich verschlüsselt worden. Normalerweise setzen Trojaner auf AES oder RSA Verschlüsselungen, die ebenfalls sehr sicher, doch bei weitem nicht so stark sind, wie das ECDHE Verfahren. Es konnten alle Daten einwandfrei und konsistent (lesbar) wiederhergestellt werden, so dass der wirtschaftliche Schaden bei unserem Kunden stark verringert wurde.

Benötigte / wiederhergestellte Daten: Excel, PDF Dokumente und kompletter Ordner mit "Eigenen Dateien"

Erste Hilfe nach Datenverlust: Was kann ich tun, wenn ich einen Verschlüsselungs-Trojaner festgestellt habe?

- Zunächst sollte Ruhe bewahrt werden - kein voreiliges Handeln!

- Zahlen Sie zunächst keine Lösegelder an Kriminelle

- Schalten Sie den Computer direkt aus und starten Sie das Gerät nicht erneut!

- Kontaktieren Sie einen erfahrenen Kryptografie-Experten zur Datenrettung

- Unternehmen Sie möglichst keine Experimente mittels Antivirensoftware oder anderen Software-Tools, im schlimmsten Fall kann es zur totalen Zerstörung der Daten kommen und damit zum unwiederbringlichen Datenverlust.

Wie kommen Malware, Viren & Trojaner auf den Computer?

Wenn Datenretter einen Auftrag zur Wiederherstellung von Tablets, Laptops oder PCs wegen Virenbefall bekommen, steckt meist ein Trojanisches Pferd dahinter. Der Hauptunterschied zwischen einem Virus und einem Trojaner besteht darin, dass Letztere nicht selbstständig auf den Rechner gelangen, sondern sich in Form einer Anwendung oder Datei tarnen. So werden oft Programme um eine böswillige Komponente erweitert. Ob Daten teilweise oder vollständig gelöscht oder nur verschlüsselt und nicht anzeigbar sind variiert. Der Schaden ist immens, wenn Arbeitsmaterialien unbrauchbar werden. Doch durch die Möglichkeiten von Spezialisten gelingt ein Wiederherstellen in vielen Fällen auch von stark beschädigten Inhalten.

1) Unbemerkte Einfallstore

Häufig müssen Daten wiederhergestellt werden, weil “Dropper“, also trojanische Pferde, die Systeme von Kunden zerstört haben. Sie heften sich an Dateien aus Internettauschbörsen oder geben vor, eine für den Benutzer interessante Datei zu sein. Dann laden sie einen Virus auf den Computer, wenn sie gestartet werden. Dieser zerstört dann wichtige Dateien und Ordner oder schreibt diese um. Datenretter sind häufig mit Kunden konfrontiert, die sich nicht erklären können, wie trotz eines Virenscanners die Festplatte kontaminiert wurde.

2) Trojaner als falsche Freunde

Andere Trojaner befallen vor allem Tablet-PCs oder Smartphones, auf die seltener Dateien und Programme heruntergeladen werden. Der Angriff findet dann über eine befallene Website oder über einen befallenen Webserver statt und nutzt Lücken des Betriebssystems oder des Browsers aus. Oft werden dabei Trojaner unbemerkt an eine Datei gehängt, die innerhalb der Webseite heruntergeladen werden muss. Das Infizieren geschieht völlig unbemerkt. Daraufhin installiert sich der Trojaner und beginnt mit seiner Arbeit: dem Ausspionieren und Löschen von Daten. Bemerkt wird das erst, wenn ein Aufruf von Systemdateien oder Benutzerdaten nicht mehr möglich ist.

3) Der Wolf im Schafspelz

Oft werden Anwender von Pop-up-Windows bestimmter Websites betrogen.

Diese zeigen an, dass ein Add-on oder ein Virenschutz heruntergeladen werden muss. Statt dem vermeintlichen Helfer wird vom Nutzer dann der Trojaner, Wurm oder Virus auf den Computer geladen. Anti-Virenprogramme zerstören häufig (versehentlich) die Dateien des Wirts, in die sich das Virus eigentlich unbemerkt einnisten sollte. Gibt es kein Back-up der Dateien, können meist nur noch Datenretter aus den verfügbaren Dateibausteinen ein System wieder herstellen.

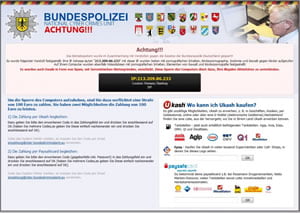

4) Erpressung mit schlechtem Gewissen.

Andere Trojaner erpressen ihre Opfer mit Lösegeld um deren Dateien. Oft werden die Daten in einem Crypto-Code so verschlüsselt, dass nur Experten die Inhalte wieder lesbar machen können. Um gelöschte bzw. verschlüsselte Dateien wiederherzustellen sind aufwendigen Verfahren zur Entschlüsselung mittels eigens entwickelter Algorithmen notwendig. In Abhängigkeit davon, ob gelöschte Daten überschrieben wurden oder wie effektiv die Daten verschlüsselt sind, variiert der Aufwand für das Wiederherstellen der Festplatte.